|文/Jayden Lin|原文出處/程式猿吃香蕉 – 電玩大廠 EA 被駭!駭客偽裝員工直接要密碼,該怎麼防禦?|首圖/Freepik

電玩大廠「美商藝電」 (Electronic Arts, EA) 日前遭到駭客入侵,盜走約 780G 的遊戲程式碼在網路上販賣, 其中包含「 FIFA 21 」以及「戰地風雲 (Battlefield)」系列所使用的遊戲引擎 Frostbite 都被偷走,可以說是損失慘重。最令人驚訝的是,雖然是入侵電玩大廠,駭客使用的手法並不複雜,可以說幾乎是靠「人」進行「詐騙」。

資安上「人」是最難防禦的一塊,本文分享實務上的防禦方法,如何利用一些「主動」的防禦,來避免人性的弱點,不讓駭客偷走你辛苦的成果!

駭客如何詐騙?用「社交工程」攻擊

駭客聲稱他們先花費 10 美元購買 EA 員工外洩的 Cookie ,再用該 Cookie 登入 Slack 聊天室,直接向公司的 IT 人員索取更高的權限,最終成功偷走了程式碼。電玩大廠「美商藝電」幾乎是直接將資料雙手奉上。

這類靠「人」進行「詐騙」的手法,在駭客手法中的專有名詞為「社交工程 (Social Engineering)」。

社交工程是什麼?社交工程的定義

駭客透過操縱人的心理 (psychological manipulation of people),來欺騙對象進行某些行動 (actions) 或是洩漏機密資料 (divulging confidential information)。

社交工程攻擊的常見技巧

- 多來源拼湊偽裝對象:

駭客會從許多不同的來源來拼湊他想要偽裝的那個人,可能是從社群媒體、公司官網、新聞媒體揭露的資訊,甚至從黑市取得個人資料等等。以「美商藝電」的例子,駭客便是購買先前已經外洩的 Cookie 當作起點進行攻擊。 - 佯裝認識公司內部人士:

簡單來說就是「裝熟」,假裝自己認識某某某,從詐騙對象身上騙取信任感,甚至是假裝認識公司高層來對詐騙對象施加壓力。 - 利用好奇心:

假意提供有用的資訊:駭客可能會假裝提供有用的「密碼修改提醒」、「技術分享講座」、「行銷技巧講座」、「節稅講座」等看似有用的資訊,來騙取你的資料,或是當作聊天的切入點來騙取信任。 - 利用人性的愧疚感 (Guilt tripping):

駭客會假裝手機遺失,或是假裝忘記密碼,利用人性本善,如果不幫忙的話會產生愧疚感,用愧疚感來向對方進行壓迫。

社交工程的防禦方法

既然社交工程 (Social Engineering) 要攻擊的對象是「人」,因此防禦的「設施」便無可避免需要建立在「人」的身上,以下除了一些「被動」的提醒,也包含一些實務上的「主動」做法。

日常提醒

要建立日常提醒的清單,定期教育員工要注意哪些詐騙訊息,可以透過辦教育訓練,或是定期寄提醒給員工,以下分別就電子郵件/即時訊息的情境來說明:

- 電子郵件 (Email):

- 注意寄件者是不是有模仿公司內部的 id 或是網域。

- 注意收件人名單:是不是有許多跟你「無關 (平常不會一起共事)」的人也收到這封信?或是收件人名單過大?這都有可能是駭客大量發訊息釣魚上鉤。

- 注意「密碼修改提醒」、「技術分享講座」、「行銷技巧講座」、「節稅講座」等等信件名稱,有可能是駭客發的訊息來騙取你的個人資料。

- 即時訊息 (Slack/Line/FB):

- 注意對方是否一口氣傳一大篇文字,有可能是駭客先輸入好「版型」一口氣發送給許多人。

- 注意對方是否跟你索取帳號/密碼等資訊。

- 注意對方索取的資料是不是跟他顯示的 ID 不一致,駭客可能會假造一個長得很像的 id 來欺騙你,例如:駭客用帳號[email protected] 來發訊息向你索取 [email protected] 的資料。

- 注意是不是當你詢問一個很簡單的問題,對方卻等很久很久才回應。例如:你詢問他是在哪個 Team 底下工作,對方卻很久之後才回答。這樣的情況下,對方有可能是偽裝的,因為駭客正在花時間找資訊回應。

主動防禦人性弱點

單純仰賴「人」的「自覺」有時候是足不夠的,以下分享幾個實務上「主動」的做法,來避免人性的弱點:

- 將外部信件標題自動加上「前綴標籤」

因為駭客的信件通常來自於外部,因此可以請 IT 進行設定,將外部來源的信件名稱都加上「前綴標籤」,例如,原本的信件名稱:

HR 福利: 2021 所得稅報稅講座

將會變成:

[外部] HR 福利: 2021 所得稅報稅講座

這樣收件人就可以有意識的發現這封信不是由公司內部同事寄出的,有可能是駭客要進行社交工程 (Social Engineering) 攻擊。

- 提供「剪貼簿」

在即時訊息的溝通過程,難免會需要傳遞到「機密資訊」,甚至是「密碼」。畢竟是人,都有可能會忘記密碼,而不巧要登入的系統又是「剛好」是共用帳號。

我完全理解,從根本上應該要去處理『為什麼機密資訊,要用即時訊息傳遞?』這個議題,但現實情況是這種事件無法「完全」避免,因此公司應該要準備一個「剪貼簿」的網路服務,讓員工在「不得已」時,可以透過這個服務張貼「機密資訊」來分享給對方。

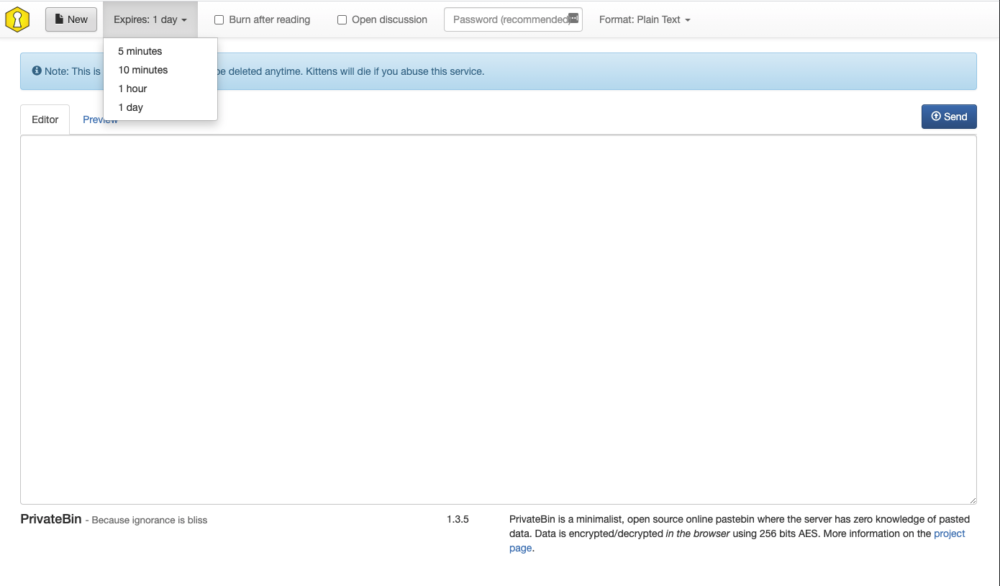

「剪貼簿」的網路服務可以採用 Privbin 這套開源軟體 (如下圖):

該服務有很大的空白區域可以張貼內容,還可以自訂內容要多久內被銷毀,甚至可以選擇被讀取後就立刻銷毀。一來獨立張貼敏感訊息可以去除情境 (Context) 不知道原本對話的上下文是在討論哪個對象的敏感資訊,二來「剪貼簿 Privbin 」需要「登入」,可以多增加一層控管。

這裡要對抗的是「人性」,如果不提供這類的服務,而只是強制禁止,反而會造成員工用紙條傳遞或是私下用 FB 或是 Line 傳遞「機密資訊」,反而增加風險。

- 提供「個人密碼儲存服務」

公司可以主動提供 LassPass 或是 1Password 等密碼管理工具,來避免員工忘記密碼,或是避免員工自己將密碼明碼存在文字檔,彼此傳來傳去,造成被社交工程騙取的風險。

當然,若是公司「所有的系統」都有完成「單一登入 (Single sign on)」,可能不會有這個問題,但這件事情在現實中很難達成,難免有一些密碼需要記憶,此時若公司有提供「個人密碼儲存服務」,讓員工有統一的做法,也可以減少一些風險。

主動隨機演練

定期的隨機演練也是非常重要的,公司的 IT 部門可以不定期發送釣魚信件,若是有被騙的員工便要強制參加教育訓練,透過這種方式,強化員工日常的警覺心。

結論

以上都是我在實務上見過的防禦手段,與大家分享。我們談了電玩大廠 EA 被盜事件,也談了社交工程 (Social Engineering) 的常見技巧,以及如何透過被動的「日常提醒」以及主動的「防禦人性弱點」和「隨機演練」來達到防禦社交工程 (Social Engineering) 的目的,不讓駭客偷走你辛苦的成果,希望對大家有幫助。若對資訊安全有興趣,也可以參考我的線上課程《經典駭客攻擊教程:給每個人的網站安全入門》

作者介紹—Jayden Lin

目前任職 Yahoo,擔任 Tech Lead,帶領團隊做跨國專案開發。曾任樂天台灣前端開發組經理,同時也是 《程式猿吃香蕉》團隊創辦人,致力於將實用的軟體知識以簡單生動的方式傳達給大家。

學習更多行銷人文章

公司如何防駭客?工程師畫「火星母船」解說同源政策…連文組人都看懂了

網站分析是什麼?2021年網站分析教學(流程/分析工具/學習資源)

本文由 Jayden Lin 授權提供,僅反映專家作者意見,未經原作者授權請勿轉載。

作者粉專 | 程式猿吃香蕉

線上課程 | 經典駭客攻擊教程:給每個人的網站安全入門

作者資訊

- 歡迎成為《行銷人》合作夥伴,若有任何文章授權、尋求報導及投稿的需求,歡迎來信:[email protected]

此作者最新相關文章

- 2024-03-15行銷趨勢虐嬰致死案件凸顯出徵信社隱形保母的重要性

- 2024-02-23產業專欄老屋昏暗害殘障嬤屢跌倒 遠雄修繕半百老宅助過好年

- 2024-02-23產業專欄連六年寒冬送暖!志工包300份年菜助弱勢圍爐

- 2024-02-23行銷趨勢君悅徵信社蔡閨在「龍」年分享新的一年感情運勢

-1-1-366x243.png)